So bestimmen Sie, was in DLLHOST ausgeführt wird.EXE, das fehlt /ProcessID Schalter?

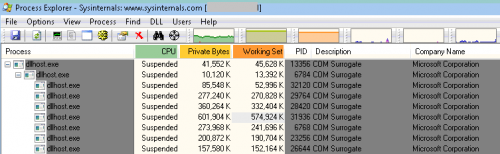

Ich habe mehrere dllhost.exe Prozesse, die auf meinem Windows 7-Computer ausgeführt werden:

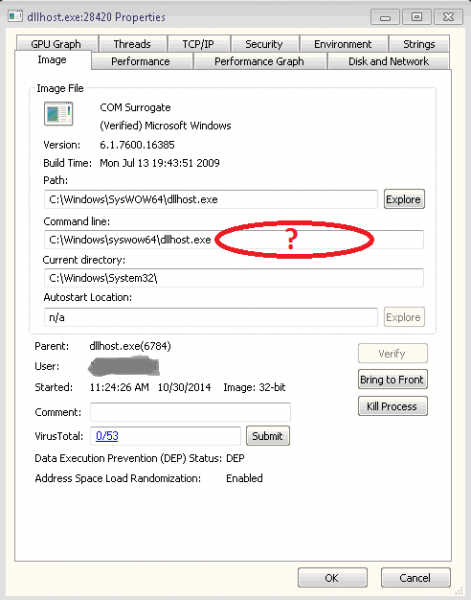

In jeder Befehlszeile dieses Bildes fehlt (was ich denke) die erforderliche Befehlszeilenoption /ProcessID:{000000000-0000-0000-0000-0000000000000} :

Frage: Wie kann ich feststellen, was tatsächlich in diesem Prozess ausgeführt wird?

Es ist meine Überzeugung, dass ich feststellen kann, ob mein System funktioniert, wenn ich die tatsächliche Anwendung identifizieren kann, die die Arbeit in diesen dllhost.exe Prozessen ausführt infiziert oder nicht (siehe unten).

Warum ich frage/Was ich versucht habe:

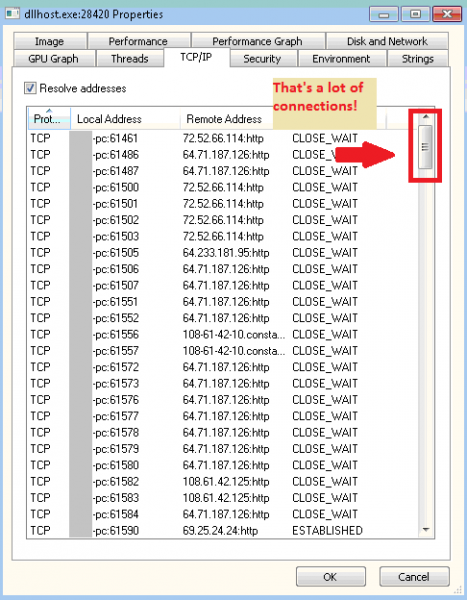

Diese [[3]] Instanzen sehen für mich verdächtig aus. Zum Beispiel haben einige von ihnen viele offene TCP / IP-Verbindungen:

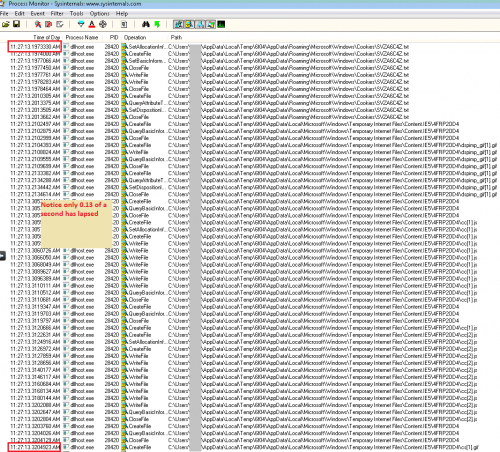

Prozess-Monitor zeigt und absurd Menge der Aktivität. Nur einer dieser Prozesse generierte 124.390 Ereignisse in weniger als 3 Minuten. Um die Sache noch schlimmer zu machen, schreiben einige dieser dllhost.exe Prozesse ungefähr 280 MB von Daten pro Minute zu den Ordnern TEMP und Temporary Internet Files des Benutzers in Form von Ordnern und Dateien mit zufälligen vier Zeichennamen. Einige davon sind in Gebrauch und können nicht gelöscht werden. Hier ist eine gefilterte Probe:

Ich weiß, das ist wahrscheinlich bösartig. Leider muss das Sprengen des Systems aus dem Orbit erst nach Erschöpfung aller anderen Optionen erfolgen. Zu diesem Punkt habe ich getan:

- Malwarebytes voll scan -

- Microsoft Security Essentials vollständiger Scan

- Gründlich überprüft Autoruns und übermittelte Dateien, die ich nicht erkennen, um VirusTotal.com

- Gründlich überprüft HijackThis

- TDSSKiller scan

- Überprüft diese SuperUser-Frage

- Befolgen Sie diese Anweisungen: So bestimmen Sie, welche Anwendung auf einem COM+ - oder Transaktionsserver ausgeführt wird Paket

- Für jeden der

DLLHOST.EXEProzesse habe ich die DLLs und Griffe Ansicht in Process Explorer für alle.exe,.dlloder andere Anwendungstyp-Dateien für etwas Verdächtiges. Alles hat aber ausgecheckt. - Ran ESET Online scanner -

- Lief Microsoft Sicherheits-Scanner

- In den abgesicherten Modus gebootet. Die befehlsschalterlose Instanz

dllhost.exewird weiterhin ausgeführt.

Und abgesehen von ein paar kleineren adware-Erkennungen, nichts Bösartiges taucht auf!

Update 1<<Removed as irrelevant>>

Update 2

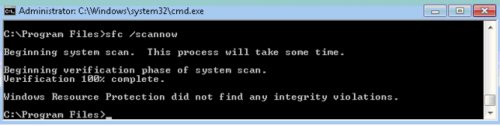

Ergebnisse von SFC /SCANNOW:

3 answers

Ich sehe auf meinem Computer dllhost.exe läuft von C:\Windows\System32, während deine von läuft

C:\Windows\SysWOW64, was etwas verdächtig aussieht. Aber das problem kann immer noch verursacht werden

einige 32-bit-Produkt auf Ihrem computer installiert.

Überprüfen Sie auch die Ereignisanzeige und posten Sie hier alle verdächtigen Nachrichten.

Meine Vermutung ist, dass Sie infiziert sind oder dass Windows sehr instabil geworden ist.

Der erste Schritt besteht darin zu sehen, ob das Problem beim Booten in den abgesicherten Modus auftritt. Wenn es dort nicht ankommt, dann ist das Problem (vielleicht) mit einem installierten Produkt.

Wenn das Problem im abgesicherten Modus auftritt, liegt das Problem bei Windows. Versuchen Sie, sfc /scannow auszuführen, um die Systemintegrität zu überprüfen.

, Wenn keine Probleme gefunden werden, Scannen Sie mit":

Wenn nichts hilft, versuchen Sie ein Startzeit-Antivirenprogramm wie :

Um das Brennen echter CDs zu vermeiden, verwenden Sie Windows 7 USB DVD Download Tool, um die ISOs einzeln zu installieren auf einem USB-Stick zu booten.

Wenn alles fehlschlägt und Sie eine Infektion vermuten, die sicherste Lösung besteht darin, die Festplatte zu formatieren und Windows neu zu installieren, aber probieren Sie zuerst alle anderen Möglichkeiten aus.

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/techietown.info/template/agent.layouts/content.php on line 61

2014-11-05 20:02:46

Es ist ein dateiloser, speicherinjektierender DLL-Trojaner!

Der Verdienst, mich in die richtige Richtung zu weisen, geht an @harrymc, also habe ich ihm die Antwort Flag & Bounty verliehen.

Soweit ich das beurteilen kann, hat eine richtige Instanz von DLLHOST.EXE immer den Schalter /ProcessID:. Diese Prozesse nicht, weil sie ein ausführen .DLL, die direkt in den Speicher von der Poweliks Trojan injiziert wurde.

Nach dies writeup:

...[Poweliks] wird in einem verschlüsselten Registrierungswert gespeichert und beim Booten von einem RUN-Schlüssel geladen, der den rundll32-Prozess auf einer verschlüsselten JavaScript-Nutzlast aufruft.

Sobald [the] payload [is] in rundll32 geladen ist, versucht es, ein eingebettetes PowerShell-Skript im interaktiven Modus auszuführen (keine Benutzeroberfläche). Diese PowerShell-Skripte enthalten eine base64-codierte Nutzlast (eine andere), die in einen dllhost-Prozess (das persistente Element) injiziert wird, der zombifiziert wird und als trojan-downloader für andere Infektionen.

Wie am Anfang des oben referenzierten Artikels erwähnt, beginnen die letzten Varianten (einschließlich meiner) nicht mehr mit einem Eintrag im Schlüssel HKEY_CURRENT_USER\...\RUN, sondern sind stattdessen in einem entführten CLSID-Schlüssel verborgen. Und um es noch schwieriger zu erkennen, gibt es keine Dateien auf die Festplatte geschrieben, nur diese Registrierungseinträge.

In der Tat (dank harrymcs Vorschlag) habe ich den Trojaner gefunden, indem ich Folgendes getan habe:

- Starten Sie im Abgesicherten Modus

- Verwenden Sie Process Explorer, um alle anderen

dllhost.exeProzesse auszusetzen - Führen Sie einen ComboFix Scan

In meinem Fall versteckte sich der Poweliks-Trojaner im Schlüssel HKEY_CLASSES_ROOT\CLSID\{AB8902B4-09CA-4bb6-B78D-A8F59079A8D5} (was mit dem Thumbnail-Cache zu tun hat). Wenn auf diesen Schlüssel zugegriffen wird, führt er anscheinend den Trojaner aus. Da Thumbnails häufig verwendet werden, hatte dies den Effekt, dass der Trojaner fast so schnell zum Leben erweckt wurde, als hätte er einen tatsächlichen RUN - Eintrag in der Registrierung.

Für einige weitere technische Details finden Sie in diesem TrendMicro Blogbeitrag.

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/techietown.info/template/agent.layouts/content.php on line 61

2020-06-12 13:48:39

Wenn Sie diese Art von forensischer Analyse von laufenden Prozessen, Diensten, Netzwerkverbindungen durchführen möchten... Ich empfehle Ihnen, auch ESET SysInspector zu verwenden. Es gibt Ihnen eine bessere Sicht über laufende Dateien, auch können Sie nicht nur dllhost sehen.exe, aber Dateien mit Argument für diese Datei verknüpft, Pfad für Autostart-Programme, ... Einige von ihnen können Dienste sein, es auch ihre Namen nehmen, sehen Sie es in schön eingefärbt Anwendung.

Ein großer Fortschritt ist, dass es Ihnen auch AV-Ergebnisse gibt für alle Dateien im Protokoll aufgeführt, so dass, wenn Sie System infiziert haben, gibt es eine große Chance, eine Quelle zu finden. Sie können auch hier XML-Protokoll posten und wir können es überprüfen. Natürlich ist SysInspector Teil von ESET AV auf der Registerkarte Tools.

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/techietown.info/template/agent.layouts/content.php on line 61

2014-10-30 18:21:22