Deaktivieren Sie Windows Defender in Windows 10

Ich kann keine Informationen zum Deaktivieren von Windows Defender in Windows 10 finden. Es gibt einige Informationen dazu in den Vorschauen, aber die Konfigurationsseiten haben sich mit der endgültigen Version geändert.

Insbesondere möchte ich den Windows Defender-Dienst stoppen und deaktivieren.

- Die Verwendung von

net stop windefendüber eine erhöhte Eingabeaufforderung gibt "Zugriff verweigert" - Stop und Starttyp sind in Sevices ausgegraut.msc, auch wenn angemeldet als administrator -

- Es scheint keine GUI-Möglichkeit zu geben, UAC in Windows 10 zu deaktivieren

Hat jemand herausgefunden, wie Defender in Windows 10 zu deaktivieren?

15 answers

Sie können dies mit einer Gruppenrichtlinie tun.

Öffnen gpedit.msc

Navigieren Sie zu Computer Configuration > Administrative Templates > Windows Components > Windows Defender

Turn off Windows Defender = Aktiviert

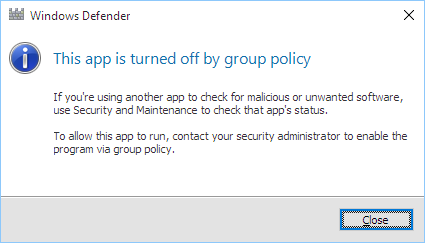

Wenn Sie dann versuchen, Windows Defender zu öffnen, sehen Sie Folgendes:

Und obwohl es in den Einstellungen aktiviert zu sein scheint, wird der Dienst nicht ausgeführt:

Mehr Infos:

Http://aaron-hoffman.blogspot.com/2015/08/install-and-setup-windows-10-for.html

Und http://www.download3k.com/articles/How-to-Turn-Off-Windows-Defender-Permanently-in-Windows-10-01350

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/techietown.info/template/agent.layouts/content.php on line 61

2015-09-03 13:40:30

Ich habe einen anderen Weg mit der Registrierung gefunden.

Mit In diesem Artikel habe ich den Starttyp für die Defender-Dienste und-Treiber geändert (!!) in der registry, während Sie als administrator angemeldet sind. Hier ist ein kurzer Run-down:

- Durchsuchen Sie die Registrierung nach

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services. - Suchen Sie nach Diensten, die mit "wd" beginnen und im Beschreibungswert "Windows Defender" enthalten. Eine möglicherweise unvollständige Liste ist: wdboot, wdfilter, wdnisdrv, wdnisvc, windefend.

- Ändern Sie die

StartWert für jeden Dienst0x4(hex 4, dezimal 4). - Reboot.

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/techietown.info/template/agent.layouts/content.php on line 61

2019-12-27 05:48:55

Es wäre hilfreich, zu verstehen, warum Sie einen bestimmten Dienst nicht stoppen können.

- Ich bin der Administrator; schlimmer als Fehler kann der Administrator nicht verwalten?!

Dies liegt an den Sicherheitsberechtigungen für den Dienst WinDefend.

Hinweis: WinDefend ist der tatsächliche Name des "Windows Defender Antivirus Service"

Berechtigungen anzeigen

Wenn Sie ausführen über eine Befehlszeile:

>sc sdshow WinDefend

Wobei

-

sdshowbedeutet " Zeigt den Sicherheitsdeskriptor eines Dienstes an."

Sie erhalten den Sicherheitsdeskriptor :

C:\Users\Ian>sc sdshow WinDefend

D:(A;;CCLCSWRPLOCRRC;;;BU)(A;;CCLCSWRPLOCRRC;;;SY)(A;;CCLCSWRPLOCRRC;;;BA)(A;;CCLCSWRPLOCRRC;;;IU)(A;;CCLCSWRPLOCRRC;;;SU)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;S-1-5-80-956008885-3418522649-1831038044-1853292631-2271478464)(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;S-1-5-80-1913148863-3492339771-4165695881-2087618961-4109116736)

Dies ist ein ziemlich hässlicher Blob,und es ist völlig undokumentiert von Microsoft, aber wir werden einen Stich bei der Dekodierung haben. Zuerst durch Word-Wrapping:

D:

(A;;CCLCSWRPLOCRRC;;;BU)

(A;;CCLCSWRPLOCRRC;;;SY)

(A;;CCLCSWRPLOCRRC;;;BA)

(A;;CCLCSWRPLOCRRC;;;IU)

(A;;CCLCSWRPLOCRRC;;;SU)

(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;S-1-5-80-956008885-3418522649-1831038044-1853292631-2271478464)

(A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;S-1-5-80-1913148863-3492339771-4165695881-2087618961-4109116736)

Die D: bedeutet, dass dies eine [[54]}diskretionäre Zugriffskontrollliste ist. Eine Zugriffskontrollliste besteht aus einer Nummer von Access Control Einträge (ACE):

-

D:Ermessensspielraum der Zutrittskontrollliste- ACE1:

A;;CCLCSWRPLOCRRC;;;BU - ACE2:

A;;CCLCSWRPLOCRRC;;;SY - ACE3:

A;;CCLCSWRPLOCRRC;;;BA - ACE4:

A;;CCLCSWRPLOCRRC;;;IU - ACE5:

A;;CCLCSWRPLOCRRC;;;SU - ACE6:

A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;S-1-5-80-956008885-3418522649-1831038044-1853292631-2271478464 - ACE7:

A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;S-1-5-80-1913148863-3492339771-4165695881-2087618961-4109116736

- ACE1:

Jedes ASS ist ein Satz von 5 Semikolon-terminierten Einstellungen, gefolgt von für wen gilt.

Wenn man sich zuerst ansieht, für wen sie sich bewerben, ein zufälliger Blog-Artikel dekodieren Sie einige von ihnen (archive.is):

-

BU: Eingebaute Benutzer -

SY: Lokales System -

BA: Integrierte Administratoren -

UI: Interaktiv angemeldeter Benutzer -

SU: Benutzer der Dienstanmeldung -

S-1-5-80-956008885-3418522649-1831038044-1853292631-2271478464: Trusted Installer -

S-1-5-80-1913148863-3492339771-4165695881-2087618961-4109116736: Virtuelles NT-DienstkontoNT SERVICE\WinDefend

Sie können den Namen einer SID erhalten, indem Sie Folgendes ausführen:

>wmic useraccount where sid='S-1-5-80-1913148863-3492339771-4165695881-2087618961-4109116736' get name

Jedes ass enthält eine Liste von berechtigungen, die dem Benutzer erlaubt oder verweigert werden.

-

D:Ermessensspielraum der Zutrittskontrollliste-

ASS 1:

A;;CCLCSWRPLOCRRC;;;Integrierte Benutzer -

ASS 2:

A;;CCLCSWRPLOCRRC;;;Lokales System -

ASS 3:

A;;CCLCSWRPLOCRRC;;;In den USA ist das anders.]} -

ASS 4:

A;;CCLCSWRPLOCRRC;;;Interaktive Benutzer -

ASS 5:

A;;CCLCSWRPLOCRRC;;;Dienstanmeldung Benutzer -

ASS 6:

A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;Vertrauenswürdig installer -

ass 7:

A;;CCDCLCSWRPWPDTLOCRSDRCWDWO;;;NT SERVICE\WinDefend

-

ASS 1:

Aufschlüsselung der verbleibenden durch Semikolon getrennten Abschnitte in einem ASS:

- ass:

A;;CCLCSWRPLOCRRC;;;- AceType:

AACCESS_ALLOWED_ACE_TYPE - AceFlags: (keine)

- Zugriffsmaske:

CC LC SW RP LO CR RC-

CC: CREATE_CHILD -

LC: LIST_CHILDREN -

SW: SELF_WRITE -

RP: READ_PROPERTY -

LO: LIST_OBJECT -

CR: CONTROL_ACCESS -

RC: READ_CONTROL

-

- objectGUID:

- InheritObjectGuid:

- AceType:

Die führende A bedeutet Erlaubt, und die Berechtigungen sind Zwei-Buchstaben-Codes:

-

D:Ermessensspielraum der Zutrittskontrollliste-

ACE 1: Erlauben,

CC LC SW RP LO CR RC, Eingebaute Benutzer -

ASS 2: Allow,

CC LC SW RP LO CR RC, Lokales System -

ACE 3: Erlauben,

CC LC SW RP LO CR RC, Integrierte Administratoren -

ACE 4: Erlauben,

CC LC SW RP LO CR RC, Interaktiver Benutzer -

ACE 5: Erlauben,

CC LC SW RP LO CR RC, Benutzer der Dienstanmeldung -

ass 6: Ermöglichen,

CC LC SW RP LO CR RC DC WP DT SD WD WO, Trusted installer -

ACE 7: Ermöglichen,

CC LC SW RP LO CR RC DC WP DT SD WD WO, " NT SERVICE\WinDefend

-

ACE 1: Erlauben,

Und hier muss ich aufhören, meine Arbeit zu retten. Dieser Umweg in, wie die Fenster zu stoppen Defender Service ist interessant und alle: aber ich habe es bereits gestoppt, und mein PC ist immer noch schlecht benehmen.

Spoiler:

sc sdset WinDefend [newSDLString]

Bonus Lesen

- Wie kann ich Berechtigungen für Dienste in Windows mithilfe von SDDL angeben? (Archiv.ist)

- So konvertieren Sie SID in Username und umgekehrt (archive.is)

- [[127]}Die Sicherheitsdeskriptordefinitionssprache der Liebe (Teil 2) (Archiv.ist)

- Microsoft Security Descriptor Language - 2.5.1.1 Syntax (Archiv.ist)

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/techietown.info/template/agent.layouts/content.php on line 61

2020-07-01 19:56:28

Hinweis: Dies funktioniert möglicherweise ab Feature Update 1909 nicht mehr.

Kurzfassung

- Herunterladen

- Auszug

- Doppelklicken Sie auf

DisableDefender.reg

Erklärung

Der mit Abstand effektivste und sauberste Weg, Windows Defender in Windows 10 dauerhaft zu deaktivieren, ist die Gruppenrichtlinie, wie von Aaron Hoffman beschrieben. Leider fehlt Windows 10 Home die notwendigen Werkzeuge.

Hier ist eine Registrierungsdatei, die enthält die von gpedit vorgenommenen Änderungen.msc auf einem Windows 10 Pro-Computer. Es wurde auch unter Windows 10 Home getestet. Speichern Sie die Datei als DisableDefender.reg mit Zeilenenden im Windows-Stil und doppelklicken Sie darauf, um sie in Ihre Registrierung zu importieren.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender]

"DisableAntiSpyware"=dword:00000001

"DisableRoutinelyTakingAction"=dword:00000001

Wenn Sie Defender jemals wieder aktivieren möchten, ändern Sie 00000001 in beiden Zeilen in 00000000.

Sie können die Dateien herunterladen, um defender von Gist zu deaktivieren und erneut zu aktivieren.

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/techietown.info/template/agent.layouts/content.php on line 61

2020-07-01 18:35:00

Um Windows Defender vollständig zu deaktivieren (nicht nur den Echtzeitschutz), können Sie:

- Installieren Sie eine andere Sicherheitssuite (wie Ramhound erwähnt).

- Wenn Sie bereit sind, eine Drittanbieteranwendung zu verwenden, können Sie NoDefender: http://msft.gq/pub/apps/NoDefender.zip

Weitere Informationen zu NoDefender finden Sie hier: http://winaero.com/blog/nodefender-disable-windows-defender-in-windows-10-with-few-clicks/

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/techietown.info/template/agent.layouts/content.php on line 61

2015-07-30 21:11:55

Nach meiner Erfahrung ist das Festlegen der Gruppenrichtlinie der zuverlässigste Weg, um Windows Defender und seine ausführbare Antimalware-Dienstdatei zu stoppen. Ich bin jedoch kürzlich auf eine Situation gestoßen, in der das Festlegen einer Gruppenrichtlinie keine Auswirkungen hatte und die ausführbare Antimalware-Datei weiterhin in meiner CPU lief und aß.

Am Ende habe ich ein kleines Skript geschrieben, um das Eigentum an der ausführbaren Datei zu übernehmen und Lese-und Ausführungszugriffsrechte dafür zu verweigern. Dies löste das problem. Das Skript ist unten.

@echo off

echo.

echo Disabling Windows Defender Antimalware Executable

echo Note: must be run with Admin permissions

echo.

rem taking ownership of Windows Defender files so that we can change their permissions

takeown /f "%PROGRAMDATA%\Microsoft\Windows Defender\Platform" /A /r /d y > takeown-result.txt

rem denying read and execute for all MsMpEng.exe files found in the directory structure (there may be multiple versions)

icacls %PROGRAMDATA%"\Microsoft\Windows Defender\Platform\*MsMpEng.exe" /deny SYSTEM:(RX) /T /C /deny Administrators:(RX) /T /C /deny Users:(RX) /T /C

@echo on

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/techietown.info/template/agent.layouts/content.php on line 61

2019-07-09 10:47:18

Ich habe die Batch-Datei und Registrierungsdateien geschrieben, die Windows Defender in Windows 10 vollständig deaktivieren sollten.

- Speichern Sie die folgenden Dateien im selben Ordner.

- Führen Sie

Disable Windows Defender.batals Administrator aus. - Nachdem die Batchdatei fertig ist, starten Sie sie neu.

- Die neuesten Versionen von Windows 10 machen es schwierig, die "MSMP" zu beenden.exe " - Prozess, so dass Sie in ein anderes Betriebssystem booten und die Windows Defender-Ordner umbenennen oder löschen müssen Programmdateien manuell, bevor Sie mit dem nächsten Schritt fortfahren.

- Führen Sie

Disable Windows Defender.baterneut als Administrator aus. - Windows Defender sollte jetzt vollständig deaktiviert sein.

Disable Windows Defender.bat

@echo off

call :main %*

goto :eof

:main

setlocal EnableDelayedExpansion

rem Check if Windows Defender is running.

tasklist /fi "imageName eq "MsMpEng.exe"" | find /i "MsMpEng.exe" > nul 2> nul

if %errorLevel% equ 0 (

rem Windows Defender is running.

echo Windows Defender is running.

rem Performable operations while Windows Defender is running.

rem Disable Windows Defender drivers.

echo Disabling Windows Defender drivers...

set "drivers="%SystemRoot%\System32\drivers\WdBoot.sys";"%SystemRoot%\System32\drivers\WdFilter.sys";"%SystemRoot%\System32\drivers\WdNisDrv.sys""

set "drivers=!drivers:""="!"

set "wasDriverDisabled=false"

for %%d in (!drivers!) do (

if exist "%%~d" (

echo Disabling Windows Defender driver "%%~d"...

call :disableFile "%%~d"

set "wasDriverDisabled=true"

)

)

rem Disable Windows Defender objects.

echo Disabling Windows Defender objects...

call :importRegistry "Disable Windows Defender objects.reg"

rem Require restart to unload Windows Defender drivers and objects.

echo.

echo Restart required.

) else (

rem Windows Defender is not running.

echo Windows Defender is not running.

rem Performable operations while Windows Defender is not running.

rem Disable Windows Defender features.

echo Disabling Windows Defender features...

call :importRegistry "Disable Windows Defender features.reg"

rem Disable Windows Defender services.

echo Disabling Windows Defender services...

call :importRegistry "Disable Windows Defender services.reg"

rem Disable Windows Defender files.

echo Disabling Windows Defender files...

ren "%ProgramFiles%\Windows Defender" "Windows Defender.bak"

ren "%ProgramFiles(x86)%\Windows Defender" "Windows Defender.bak"

ren "%ProgramData%\Microsoft\Windows Defender" "Windows Defender.bak"

)

endlocal

goto :eof

:ownFile

setlocal

set "filePath=%~1"

set "user=%~2"

takeown /f "%filePath%" /a

icacls "%filePath%" /grant "%user%:F"

endlocal

goto :eof

:disableFile

setlocal

set "filePath=%~1"

call :ownFile "%filePath%" "Administrators"

ren "%filePath%" "%~nx1.bak"

endlocal

goto :eof

:importRegistry

setlocal

set "filePath=%~1"

call OwnRegistryKeys.bat "%filePath%"

@echo off

regedit /s "%filePath%"

endlocal

goto :eof

Disable Windows Defender objects.reg

Windows Registry Editor Version 5.00

; Disable "Scan with Windows Defender..." right click context menu.

[-HKEY_LOCAL_MACHINE\Software\Classes\CLSID\{09A47860-11B0-4DA5-AFA5-26D86198A780}]

[-HKEY_LOCAL_MACHINE\Software\Classes\Wow6432Node\CLSID\{09A47860-11B0-4DA5-AFA5-26D86198A780}]

[-HKEY_LOCAL_MACHINE\Software\Classes\CLSID\{D8559EB9-20C0-410E-BEDA-7ED416AECC2A}]

[-HKEY_LOCAL_MACHINE\Software\Classes\Wow6432Node\CLSID\{D8559EB9-20C0-410E-BEDA-7ED416AECC2A}]

; Disable PSFactoryBuffer ("mpuxhostproxy.dll").

[-HKEY_LOCAL_MACHINE\Software\Classes\CLSID\{13F6A0B6-57AF-4BA7-ACAA-614BC89CA9D8}]

[-HKEY_LOCAL_MACHINE\Software\Classes\Wow6432Node\CLSID\{13F6A0B6-57AF-4BA7-ACAA-614BC89CA9D8}]

; Disable "DefenderCSP.dll".

[-HKEY_LOCAL_MACHINE\Software\Classes\CLSID\{195B4D07-3DE2-4744-BBF2-D90121AE785B}]

[-HKEY_LOCAL_MACHINE\Software\Classes\Wow6432Node\CLSID\{195B4D07-3DE2-4744-BBF2-D90121AE785B}]

; Disable Windows Defender IOfficeAntiVirus implementation ("MpOav.dll").

[-HKEY_LOCAL_MACHINE\Software\Classes\CLSID\{2781761E-28E0-4109-99FE-B9D127C57AFE}]

[-HKEY_LOCAL_MACHINE\Software\Classes\Wow6432Node\CLSID\{2781761E-28E0-4109-99FE-B9D127C57AFE}]

; Disable InfectionState WMI Provider ("MpProvider.dll").

[-HKEY_LOCAL_MACHINE\Software\Classes\CLSID\{361290c0-cb1b-49ae-9f3e-ba1cbe5dab35}]

[-HKEY_LOCAL_MACHINE\Software\Classes\Wow6432Node\CLSID\{361290c0-cb1b-49ae-9f3e-ba1cbe5dab35}]

; Disable Status WMI Provider ("MpProvider.dll").

[-HKEY_LOCAL_MACHINE\Software\Classes\CLSID\{8a696d12-576b-422e-9712-01b9dd84b446}]

[-HKEY_LOCAL_MACHINE\Software\Classes\Wow6432Node\CLSID\{8a696d12-576b-422e-9712-01b9dd84b446}]

; Disable PSFactoryBuffer ("mpuxhostproxy.dll").

[-HKEY_LOCAL_MACHINE\Software\Classes\CLSID\{94F35585-C5D7-4D95-BA71-A745AE76E2E2}]

[-HKEY_LOCAL_MACHINE\Software\Classes\Wow6432Node\CLSID\{94F35585-C5D7-4D95-BA71-A745AE76E2E2}]

; Disable Microsoft Windows Defender ("MsMpCom.dll").

[-HKEY_LOCAL_MACHINE\Software\Classes\CLSID\{A2D75874-6750-4931-94C1-C99D3BC9D0C7}]

[-HKEY_LOCAL_MACHINE\Software\Classes\Wow6432Node\CLSID\{A2D75874-6750-4931-94C1-C99D3BC9D0C7}]

[-HKEY_LOCAL_MACHINE\Software\Classes\TypeLib\{8C389764-F036-48F2-9AE2-88C260DCF43B}]

[-HKEY_LOCAL_MACHINE\Software\Classes\Wow6432Node\TypeLib\{8C389764-F036-48F2-9AE2-88C260DCF43B}]

; Disable Windows Defender WMI Provider ("ProtectionManagement.dll").

[-HKEY_LOCAL_MACHINE\Software\Classes\CLSID\{A7C452EF-8E9F-42EB-9F2B-245613CA0DC9}]

[-HKEY_LOCAL_MACHINE\Software\Classes\Wow6432Node\CLSID\{A7C452EF-8E9F-42EB-9F2B-245613CA0DC9}]

; Disable AMMonitoring WMI Provider ("AMMonitoringProvider.dll").

[-HKEY_LOCAL_MACHINE\Software\Classes\CLSID\{DACA056E-216A-4FD1-84A6-C306A017ECEC}]

[-HKEY_LOCAL_MACHINE\Software\Classes\Wow6432Node\CLSID\{DACA056E-216A-4FD1-84A6-C306A017ECEC}]

; Disable MP UX Host ("MpUxSrv.exe").

[-HKEY_LOCAL_MACHINE\Software\Classes\CLSID\{FDA74D11-C4A6-4577-9F73-D7CA8586E10D}]

[-HKEY_LOCAL_MACHINE\Software\Classes\Wow6432Node\CLSID\{FDA74D11-C4A6-4577-9F73-D7CA8586E10D}]

Disable Windows Defender features.reg

Windows Registry Editor Version 5.00

; Disable Windows Defender features.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows Defender]

"DisableAntiSpyware"=dword:00000001

"DisableRoutinelyTakingAction"=dword:00000001

"ProductStatus"=dword:00000000

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows Defender\Real-Time Protection]

"DisableAntiSpywareRealtimeProtection"=dword:00000001

"DisableRealtimeMonitoring"=dword:00000001

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows Defender\Scan]

"AutomaticallyCleanAfterScan"=dword:00000000

"ScheduleDay"=dword:00000008

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows Defender\UX Configuration]

"AllowNonAdminFunctionality"=dword:00000000

"DisablePrivacyMode"=dword:00000001

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows Defender]

"DisableAntiSpyware"=dword:00000001

"DisableRoutinelyTakingAction"=dword:00000001

"ProductStatus"=dword:00000000

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows Defender\Real-Time Protection]

"DisableAntiSpywareRealtimeProtection"=dword:00000001

"DisableRealtimeMonitoring"=dword:00000001

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows Defender\Scan]

"AutomaticallyCleanAfterScan"=dword:00000000

"ScheduleDay"=dword:00000008

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Windows Defender\UX Configuration]

"AllowNonAdminFunctionality"=dword:00000000

"DisablePrivacyMode"=dword:00000001

Disable Windows Defender services.reg

Windows Registry Editor Version 5.00

; Disable "Windows Defender" services.

[HKEY_LOCAL_MACHINE\System\ControlSet001\Services\WinDefend]

"Start"=dword:00000004

[HKEY_LOCAL_MACHINE\System\ControlSet002\Services\WinDefend]

"Start"=dword:00000004

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\WinDefend]

"Start"=dword:00000004

[HKEY_LOCAL_MACHINE\System\ControlSet001\Services\WdBoot]

"Start"=dword:00000004

[HKEY_LOCAL_MACHINE\System\ControlSet002\Services\WdBoot]

"Start"=dword:00000004

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\WdBoot]

"Start"=dword:00000004

[HKEY_LOCAL_MACHINE\System\ControlSet001\Services\WdFilter]

"Start"=dword:00000004

[HKEY_LOCAL_MACHINE\System\ControlSet002\Services\WdFilter]

"Start"=dword:00000004

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\WdFilter]

"Start"=dword:00000004

[HKEY_LOCAL_MACHINE\System\ControlSet001\Services\WdNisDrv]

"Start"=dword:00000004

[HKEY_LOCAL_MACHINE\System\ControlSet002\Services\WdNisDrv]

"Start"=dword:00000004

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\WdNisDrv]

"Start"=dword:00000004

[HKEY_LOCAL_MACHINE\System\ControlSet001\Services\WdNisSvc]

"Start"=dword:00000004

[HKEY_LOCAL_MACHINE\System\ControlSet002\Services\WdNisSvc]

"Start"=dword:00000004

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\WdNisSvc]

"Start"=dword:00000004

OwnRegistryKeys.bat

@echo off

rem Get the location of the PowerShell file.

for /f "usebackq tokens=*" %%f in (`where "OwnRegistryKeys.ps1"`) do (

rem Run command for each argument.

for %%a in (%*) do (

powershell -executionPolicy bypass -file "%%~f" "%%~a"

)

)

OwnRegistryKeys.ps1

$script:baseKey = @{

"HKEY_CLASSES_ROOT" = @{

"name" = "HKEY_CLASSES_ROOT";

"shortName" = "HKCR";

"key" = [Microsoft.Win32.Registry]::ClassesRoot

};

"HKEY_CURRENT_CONFIG" = @{

"name" = "HKEY_CURRENT_CONFIG";

"shortName" = "HKCC";

"key" = [Microsoft.Win32.Registry]::CurrentConfig

};

"HKEY_CURRENT_USER" = @{

"name" = "HKEY_CURRENT_USER";

"shortName" = "HKCU";

"key" = [Microsoft.Win32.Registry]::CurrentUser

};

"HKEY_DYN_DATA" = @{

"name" = "HKEY_DYN_DATA";

"shortName" = "HKDD";

"key" = [Microsoft.Win32.Registry]::DynData

};

"HKEY_LOCAL_MACHINE" = @{

"name" = "HKEY_LOCAL_MACHINE";

"shortName" = "HKLM";

"key" = [Microsoft.Win32.Registry]::LocalMachine

};

"HKEY_PERFORMANCE_DATA" = @{

"name" = "HKEY_PERFORMANCE_DATA";

"shortName" = "HKPD";

"key" = [Microsoft.Win32.Registry]::PerformanceData

};

"HKEY_USERS" = @{

"name" = "HKEY_USERS";

"shortName" = "HKU";

"key" = [Microsoft.Win32.Registry]::Users

}

}

function enablePrivilege {

param(

# The privilege to adjust. This set is taken from:

# http://msdn.microsoft.com/en-us/library/bb530716(VS.85).aspx

[validateSet(

"SeAssignPrimaryTokenPrivilege",

"SeAuditPrivilege",

"SeBackupPrivilege",

"SeChangeNotifyPrivilege",

"SeCreateGlobalPrivilege",

"SeCreatePagefilePrivilege",

"SeCreatePermanentPrivilege",

"SeCreateSymbolicLinkPrivilege",

"SeCreateTokenPrivilege",

"SeDebugPrivilege",

"SeEnableDelegationPrivilege",

"SeImpersonatePrivilege",

"SeIncreaseBasePriorityPrivilege",

"SeIncreaseQuotaPrivilege",

"SeIncreaseWorkingSetPrivilege",

"SeLoadDriverPrivilege",

"SeLockMemoryPrivilege",

"SeMachineAccountPrivilege",

"SeManageVolumePrivilege",

"SeProfileSingleProcessPrivilege",

"SeRelabelPrivilege",

"SeRemoteShutdownPrivilege",

"SeRestorePrivilege",

"SeSecurityPrivilege",

"SeShutdownPrivilege",

"SeSyncAgentPrivilege",

"SeSystemEnvironmentPrivilege",

"SeSystemProfilePrivilege",

"SeSystemtimePrivilege",

"SeTakeOwnershipPrivilege",

"SeTcbPrivilege",

"SeTimeZonePrivilege",

"SeTrustedCredManAccessPrivilege",

"SeUndockPrivilege",

"SeUnsolicitedInputPrivilege"

)]

$privilege,

# The process on which to adjust the privilege. Defaults to the current process.

$processId = $pid,

# Switch to disable the privilege, rather than enable it.

[switch] $disable

)

# Taken from P/Invoke.NET with minor adjustments.

$definition = @'

using System;

using System.Runtime.InteropServices;

public class AdjustPrivilege {

[DllImport("advapi32.dll", ExactSpelling = true, SetLastError = true)]

internal static extern bool AdjustTokenPrivileges(IntPtr htok, bool disall, ref TokPriv1Luid newst, int len, IntPtr prev, IntPtr relen);

[DllImport("advapi32.dll", ExactSpelling = true, SetLastError = true)]

internal static extern bool OpenProcessToken(IntPtr h, int acc, ref IntPtr phtok);

[DllImport("advapi32.dll", SetLastError = true)]

internal static extern bool LookupPrivilegeValue(string host, string name, ref long pluid);

[StructLayout(LayoutKind.Sequential, Pack = 1)]

internal struct TokPriv1Luid {

public int Count;

public long Luid;

public int Attr;

}

internal const int SE_PRIVILEGE_ENABLED = 0x00000002;

internal const int SE_PRIVILEGE_DISABLED = 0x00000000;

internal const int TOKEN_QUERY = 0x00000008;

internal const int TOKEN_ADJUST_PRIVILEGES = 0x00000020;

public static bool EnablePrivilege(long processHandle, string privilege, bool disable) {

bool result;

TokPriv1Luid tp;

IntPtr hproc = new IntPtr(processHandle);

IntPtr htok = IntPtr.Zero;

result = OpenProcessToken(hproc, TOKEN_ADJUST_PRIVILEGES | TOKEN_QUERY, ref htok);

tp.Count = 1;

tp.Luid = 0;

if (disable) {

tp.Attr = SE_PRIVILEGE_DISABLED;

} else {

tp.Attr = SE_PRIVILEGE_ENABLED;

}

result = LookupPrivilegeValue(null, privilege, ref tp.Luid);

result = AdjustTokenPrivileges(htok, false, ref tp, 0, IntPtr.Zero, IntPtr.Zero);

return result;

}

}

'@

$processHandle = (get-process -id $processId).handle

$type = add-type $definition -passThru

$type[0]::EnablePrivilege($processHandle, $privilege, $disable)

}

function getKeyNames {

param(

[parameter(mandatory = $true)]

[string[]] $filePaths = $null

)

return (get-content $filePaths | select-string -pattern "\[\-?(.*)\]" -allMatches | forEach-object {$_.matches.groups[1].value} | get-unique)

}

function splitKeyName {

param(

[parameter(mandatory = $true)]

[string] $keyName = $null

)

$names = $keyName.split("\\/", 2)

$rootKeyName = $names[0]

$subKeyName = $names[1]

$keyPart = @{

root = $baseKey[$rootKeyName];

subKey = @{

name = $subKeyName

}

}

return $keyPart

}

function ownRegistryKey {

param(

[parameter(mandatory = $true)]

[string] $keyName = $null

)

write-host """$keyName"""

# Check if the key exists.

if ($(try { test-path -path "Registry::$keyName".trim() } catch { $false })) {

write-host " Opening..."

$keyPart = splitKeyName -keyName $keyName

$ownableKey = $keyPart.root.key.openSubKey($keyPart.subKey.name, [Microsoft.Win32.RegistryKeyPermissionCheck]::ReadWriteSubTree, [System.Security.AccessControl.RegistryRights]::TakeOwnership)

if ($ownableKey -ne $null) {

# Set the owner.

write-host " Setting owner..."

$acl = $ownableKey.getAccessControl([System.Security.AccessControl.AccessControlSections]::None)

$owner = [System.Security.Principal.NTAccount] "Administrators"

$acl.setOwner($owner)

$ownableKey.setAccessControl($acl)

# Set the permissions.

write-host " Setting permissions..."

$acl = $ownableKey.getAccessControl()

$person = [System.Security.Principal.NTAccount] "Administrators"

$access = [System.Security.AccessControl.RegistryRights] "FullControl"

$inheritance = [System.Security.AccessControl.InheritanceFlags] "ContainerInherit"

$propagation = [System.Security.AccessControl.PropagationFlags] "None"

$type = [System.Security.AccessControl.AccessControlType] "Allow"

$rule = new-object System.Security.AccessControl.RegistryAccessRule($person, $access, $inheritance, $propagation, $type)

$acl.setAccessRule($rule)

$ownableKey.setAccessControl($acl)

$ownableKey.close()

write-host " Done."

# Own children subkeys.

$readableKey = $keyPart.root.key.openSubKey($keyPart.subKey.name, [Microsoft.Win32.RegistryKeyPermissionCheck]::ReadSubTree, [System.Security.AccessControl.RegistryRights]::ReadKey)

if ($readableKey -ne $null) {

$subKeyNames = ($readableKey.getSubKeyNames() | forEach-object { "$keyName\$_" })

$readableKey.close()

if ($subKeyNames -ne $null) {

ownRegistryKeys -keyNames $subKeyNames

}

} else {

write-host " Unable to open children subkeys."

}

} else {

write-host " Unable to open subkey."

}

} else {

write-host " Key does not exist."

}

write-host

}

function ownRegistryKeys {

param(

[parameter(mandatory = $true)]

[string[]] $keyNames = $null

)

$keyName = $null

foreach ($keyName in $keyNames) {

# Own parent key and children subkeys.

ownRegistryKey -keyName $keyName

}

}

function requestPrivileges {

$numberOfRetries = 10

$privilegeResult = $false

for ($r = 0; !$privilegeResult -band $r -lt $numberOfRetries; $r += 1) {

$privilegeResult = enablePrivilege -privilege "SeTakeOwnershipPrivilege"

}

if (!$privilegeResult) {

write-host "Unable to receive privilege."

exit 1

}

}

function main {

param(

[parameter(mandatory = $true)]

[string[]] $filePaths = $null

)

requestPrivileges

$keyNames = getKeyNames -filePaths $filePaths

ownRegistryKeys -keyNames $keyNames

}

main $args

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/techietown.info/template/agent.layouts/content.php on line 61

2020-06-22 20:18:08

Ich habe es geschafft, es mit Autoruns zu deaktivieren; Unter der Registerkarte Dienste gibt es einen Eintrag WinDefend, deaktivieren Sie das Kontrollkästchen und starten Sie neu.

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/techietown.info/template/agent.layouts/content.php on line 61

2015-08-09 21:50:37

Ich habe festgestellt, dass das folgende Verfahren gut funktioniert; Es entfernt oder deaktiviert Windows Defender nicht, aber es deaktiviert den Windows Defender-DIENST, stoppt alle Start-und Echtzeitscans und verhindert, dass sich Windows Defender Real-Time Scan wieder einschaltet. (Windows Defender bleibt an Ort und Stelle, sodass Sie damit verdächtige Dateien bei Bedarf scannen können.)

PROZEDUR:

- Programmsuite "SysInternals" suchen, herunterladen, installieren.

- Programm Ausführen "Autostart".

- Suchen Sie "Windows Defender Service".

- Deaktivieren Sie das Kontrollkästchen.

- Starten Sie Ihren computer neu.

Danach verringerte sich meine Startzeit von 20 Minuten auf 5 Minuten und die Speichernutzung nach dem Start (vor dem Starten von Apps) von 2,1 GB auf 1,2 GB. Und als ich in "Dienste" nachsah, stellte ich fest, dass "Windows Defender-Dienst", während er noch vorhanden ist, jetzt mit "NICHT ausgeführt, deaktiviert"gekennzeichnet ist.

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/techietown.info/template/agent.layouts/content.php on line 61

2016-10-01 23:02:02

Der einfachste Weg, den ich gefunden habe, ist, eine Administrator-Eingabeaufforderung zu öffnen und auszuführen:

reg add "HKLM\SOFTWARE\Policies\Microsoft\Windows Defender" /t REG_DWORD /v DisableAntiSpyware /f /d 1

Dann neu starten. Ich konnte nicht herausfinden, wie ich den Dienst herunterfahren kann, sobald er ohne Neustart gestartet wurde.

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/techietown.info/template/agent.layouts/content.php on line 61

2017-02-05 01:46:06

Es ist nicht so einfach, den Windows Defender zuverlässig und vollständig zu deaktivieren. Es gibt ein PowerShell-Skript, das Windows Defender deinstalliert, aber Sie können es später möglicherweise nicht mehr installieren. Dieses Skript erfordert zwei Neustarts.

Laden Sie einfach die Debloat-Windows-10 herunter und folgen Sie diesen Schritten, die vom Autor bereitgestellt werden:

- Entpacken Sie das Archiv;

-

Ausführung von PowerShell-Skripten aktivieren:

PS> Set-ExecutionPolicy Uneingeschränkte

-

Entsperren Sie PowerShell-Skripte und-Module in diesem Verzeichnis:

PS > ls -Recurse *.ps1 | Unblock-File PS > ls -Recurse *.psm1 / Unblock-Datei

Laufen

scripts\disable-windows-defender.ps1- Starten Sie den Computer neu (entweder wie gewohnt oder über die

PS > Restart-Computer) - Führen Sie

scripts\disable-windows-defender.ps1noch einmal aus. - starten Sie den computer erneut.

Dies ist nicht der einfachste Weg, aber sehr zuverlässig und belastbar.

Es gibt auch die Skripte um unnötige Programme wie BingFinance, Skype, OneDrive usw. zu entfernen-wenn Sie sie nicht benötigen.

Das Archiv enthält auch viele Skripte, die Sie nützlich finden können.

Bitte beachten Sie, dass diese Skripte irreversible Dateien löschen und können wichtige Funktionen von Windows löschen. Zum Beispiel können sie das Startmenü vollständig deaktivieren!

Führen Sie disable-ShellExperienceHost.bat aus diesem Paket nicht aus, da sonst das Startmenü nicht mehr geöffnet wird.

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/techietown.info/template/agent.layouts/content.php on line 61

2017-06-04 00:25:56

Defender zu deaktivieren, wenn neuere W10-Versionen verdrängt werden, wird immer schwieriger.

Ich habe den Windows Defender-Dienst bisher ohne Nebenwirkungen erfolgreich entfernt.

Windows 10 Version 2004 build 19041.450

Dies eliminiert Defender Service vom PC

Verwenden Sie einen bootfähigen Offline-Registrierungseditor der Wahl, ich habe dazu eine Windows 7 64-Bit-ERD-Disc verwendet, die nicht öffentlich verfügbar ist, aber gefunden werden kann. Es hat einen Registrierungseditor.

Einmal in die Registrierung gebootet editor navigieren Sie zu

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\WinDefend

Löschen Sie die WinDefend-Taste

Ich würde zuerst den Schlüssel exportieren, dann, wenn Sie es zurück wollen, können Sie den gespeicherten Schlüssel wieder in die Registrierung zusammenführen und neu starten.

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/techietown.info/template/agent.layouts/content.php on line 61

2020-10-05 14:50:27

Die einfache Powershell-Methode stammt aus einer Antwort, die ich auf eine Frage gepostet habe, die später als Duplikat markiert wurde.

Der einfachste Weg, dies zu tun, wäre, Powershell zu verwenden, um es zu deaktivieren, der Befehl, den Sie wahrscheinlich wollen, ist dieser

Set-MpPreference -DisableRealtimeMonitoring $true

Get-Service WinDefend | stop-service

Einen Artikel über die Verwendung von Powershell zum Deaktivieren/Aktivieren von Windows Defender finden Sie hier: http://wmug.co.uk/wmug/b/pwin/archive/2015/05/12/quickly-disable-windows-defender-on-windows-10-using-powershell

Hier ist der Technet-Artikel für a detaillierter Blick auf verfügbare Defender Cmdlets: https://technet.microsoft.com/en-us/library/dn433280.aspx

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/techietown.info/template/agent.layouts/content.php on line 61

2016-01-14 19:55:43

Gehen Sie zu Einstellungen, Sicherheit, Viren-und Bedrohungsschutz, Einstellungen verwalten, Manipulation Schutz. Auf Aus. Dann füge folgendes hinzu:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection]

"DisableRealtimeMonitoring"=dword:00000001

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/techietown.info/template/agent.layouts/content.php on line 61

2020-08-14 01:49:28

Nachdem ich hier und auf anderen Websites jede Menge Methoden ausprobiert habe, habe ich endlich etwas gefunden, das funktioniert (getestet auf v1909 und v2004)!

Leider ist es ein Programm eines Drittanbieters, aber es ist eine portable EXE mit GUI oder kann über die Befehlszeile ausgeführt werden.

Defender Control 1.6

Defender Control ist eine kleine tragbare Freeware, mit der Sie deaktivieren Sie Windows Defender in Windows 10 vollständig.

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/techietown.info/template/agent.layouts/content.php on line 61

2020-08-23 03:42:40